FRST (Farbar) description

Page 1 sur 1

FRST (Farbar) description

FRST (Farbar) description

FRST : Farbar Recocery Scan Tool

Page sur Bleeping Computer

Le rapport additionnel en option donne : (Addition.txt, dans le même dossier que l'outil)

Les programmes installés (avec version)

Les points de restauration,

Les éléments à problèmes

Les derniers évènements (eventlog), classés par rubriques

Des informations sur la mémoire, les disques, le MBR et la table des partitions.

Fonction Recherche (Search Files)

Très utile en cas de "patch" d'un fichier. La recherche fournit pour chaque occurrence : (Search.txt, dans le même dossier que l'outil)

Les dates de création et de modification du fichier

Sa taille en octets

Son éditeur

Son MD5

Fonction Fix

Le sript est à ecrire au format : fixlist.txt, dans le même dossier que FRST, qui ira le chercher automatiquement.

Le résultat de la correction sera dans Fixlog.txt (qui repend le "fixlist" en en-tête)

Un fix peut être par exemple (je ne mentionne que les switches rencontrés) :

(une des lignes d'un rapport FRST : C:\Program Files\Windows Defender\mpsvc.dll => ATTENTION: ZeroAccess. Use DeleteJunctionsIndirectory: C:\Program Files\Windows Defender)

Toutes les lignes suivies de :

sont à prendre en considération...

FRST : les switches rencontrés... (voir : BleepingComputer)

Start et End

En début et fin de script. Optionnels ?

Cmd:

Lance cdm.exe, comme /c sur OTL.

Voir les commandes sur SS64.

Exemples :

cmd: Dir /b /a:l "C:\Program Files" /s

cmd: bcdedit /enum all /v

Reg:

Voir SS64 : reg.exe

Exemple :

Reg: reg query "hklm\system\controlset001\control\session manager\subsystems"

Move:

Pour déplacer un fichier :

move: départ arrivée

Last Boot: [date - heure]

Restaure les ruches du registre à l'état du dernier démarrage

FRST.txt

Last Boot: 2012-07-27 16:25

fixlist.txt

Last Boot: 2012-07-27 16:25

fixlog.txt

DEFAULT hive was successfully copied to System32\config\HiveBackup

DEFAULT hive was successfully restored from registry back up.

SAM hive was successfully copied to System32\config\HiveBackup

SAM hive was successfully restored from registry back up.

SECURITY hive was successfully copied to System32\config\HiveBackup

SECURITY hive was successfully restored from registry back up.

SOFTWARE hive was successfully copied to System32\config\HiveBackup

SOFTWARE hive was successfully restored from registry back up.

SYSTEM hive was successfully copied to System32\config\HiveBackup

SYSTEM hive was successfully restored from registry back up.

Replace:

Pour remplacer un fichier patché, après recherche de remplaçant par Search File(s)

Replace: C:\bon_fichier.exe C:\mauvais_fichier.exe

SaveMbr: Drive=0

Sans commentaire...

Unlock:

Pour déverrouiller un driver, une clé de registre par exemple :

Unlock: C:\Windows\system32\drivers\atapi.sys

Unlock: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MsMpSvc

DeleteJunctionsInDirectory: Exemple sur cette page

Après une infection ZeroAccess p.e. :

FRST.txt :

C:\Program Files\Windows Defender\mpsvc.dll => ATTENTION: ZeroAccess. Use DeleteJunctionsIndirectory: C:\Program Files\Windows Defender)

fixlist.txt :

DeleteJunctionsInDirectory: C:\Program Files\Windows Defender

fixlog.txt

"C:\Program Files\Windows Defender\en-US" => Deleting reparse point and unlocking completed.

DisableService: nom_du_service

sans commentaire

[/list]

Page sur Bleeping Computer

- Existe en deux versions portables, 32 et 64 bits, pour Windows de XP à Win8 (1,8 Mo).

- Peut être utilisé en mode normal, en mode sans échec, en ligne de commande, scriptable.

- Utilisable en ligne de commande sous environnement WinRE (Vista et +)

- Pour XP il faut passer par un LiveCD et une clé USB pour FRST et les rapports/scripts.

- Permet des Examens, des Recherches de fichiers, des scripts de correction.

- Régulièrement mis à jour.

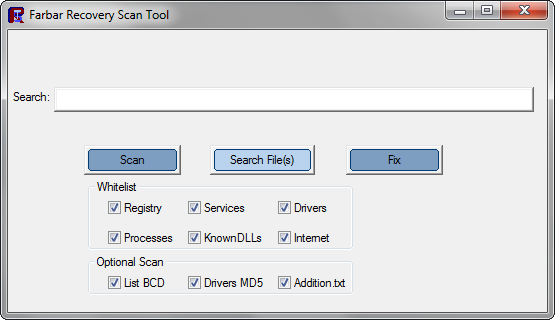

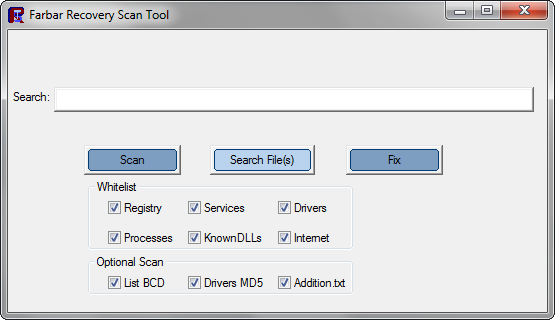

- Fonction Scan, avec options

Des informations sont fournies sur : (FRST.txt, dans le même dossier que l'outil) exemple de rapport (sous WinRE) - Les processus actifs (avec liste blanche)

- Les points de chargements REG (avec liste blanche)

- Les options internet et les navigateurs

- Les Services (avec liste blanche), état et type de démarrage

- Les Drivers (avec liste blanche), id.

- En option les MD5 des drivers (sigcheck)

- Les NetSvcs (lancés par svchost)

- Les fichiers/dossiers créés le dernier mois

- Les fichiers/dossiers modifiés le dernier mois

- Des recherches spécifiques à certaines infections (Bamital ou ZeroAccess par exemple)

Très utile en cas de "patch" d'un fichier. La recherche fournit pour chaque occurrence : (Search.txt, dans le même dossier que l'outil)

winlogon.exe;nvvsvc.exe;csrss.exe

Le sript est à ecrire au format : fixlist.txt, dans le même dossier que FRST, qui ira le chercher automatiquement.

Le résultat de la correction sera dans Fixlog.txt (qui repend le "fixlist" en en-tête)

Un fix peut être par exemple (je ne mentionne que les switches rencontrés) :

(une des lignes d'un rapport FRST : C:\Program Files\Windows Defender\mpsvc.dll => ATTENTION: ZeroAccess. Use DeleteJunctionsIndirectory: C:\Program Files\Windows Defender)

Toutes les lignes suivies de :

<====== ATTENTION [x] -> non signé[017] -> suspect (partition)

sont à prendre en considération...

Start

HKLM-x32\...\Run: [FAStartup] [x]

HKLM-x32\...\Run: [DATAMNGR] C:\PROGRA~2\SEARCH~2\Datamngr\DATAMN~1.EXE [1823160 2012-06-06] (Bandoo Media, inc)

AppInit_DLLs: C:\PROGRA~2\SEARCH~2\Datamngr\x64\datamngr.dll C:\PROGRA~2\SEARCH~2\Datamngr\x64\IEBHO.dll [1528760 2012-06-06] (Bandoo Media, inc)

Lsa: [Notification Packages] scecli FAPassSync

SubSystems: [Windows] ATTENTION! ====> ZeroAccess

S2 BasicScan Service; "C:\Program Files (x86)\BasicScan\basicscan.exe" "C:\Program Files (x86)\BasicScan\basicscan.dll" muyahote emixizizu [x]

S3 X6va005; \??\C:\Users\Adam\AppData\Local\Temp\0058255.tmp [x]

S3 X6va006; \??\C:\Users\Adam\AppData\Local\Temp\006616B.tmp [x]

C:\Windows\assembly\GAC_32\Desktop.ini

C:\Windows\assembly\GAC_64\Desktop.ini

C:\Users\Adam\Setup.exe

C:\Users\Josh\MSSetupv99.exe

C:\Windows\Tasks\At1.job

TDL4: custom:26000022 <===== ATTENTION!

Reg: reg query "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Winlogon"

DeleteJunctionsInDirectory: C:\Program Files\Windows Defender

Move: C:\Users\WSAdmin\AppData\Local\Temp\RarSFX0\userinit.exe C:\Users\WSAdmin\AppData\Local\Temp\RarSFX0\userinit.exe.old

Unlock: C:\Windows\system32\drivers\atapi.sys

cmd: Dir /b /a:l "C:\Program Files" /s

cmd: bcdedit /enum all /v

SaveMbr: Drive=0

Replace: C:\Windows\bon_fichier.exe C:\Windows\mauvais_fichier.exe

End

En début et fin de script. Optionnels ?

Lance cdm.exe, comme /c sur OTL.

Voir les commandes sur SS64.

Exemples :

cmd: Dir /b /a:l "C:\Program Files" /s

cmd: bcdedit /enum all /v

Voir SS64 : reg.exe

Exemple :

Reg: reg query "hklm\system\controlset001\control\session manager\subsystems"

Pour déplacer un fichier :

move: départ arrivée

Restaure les ruches du registre à l'état du dernier démarrage

FRST.txt

Last Boot: 2012-07-27 16:25

fixlist.txt

Last Boot: 2012-07-27 16:25

fixlog.txt

DEFAULT hive was successfully copied to System32\config\HiveBackup

DEFAULT hive was successfully restored from registry back up.

SAM hive was successfully copied to System32\config\HiveBackup

SAM hive was successfully restored from registry back up.

SECURITY hive was successfully copied to System32\config\HiveBackup

SECURITY hive was successfully restored from registry back up.

SOFTWARE hive was successfully copied to System32\config\HiveBackup

SOFTWARE hive was successfully restored from registry back up.

SYSTEM hive was successfully copied to System32\config\HiveBackup

SYSTEM hive was successfully restored from registry back up.

Pour remplacer un fichier patché, après recherche de remplaçant par Search File(s)

Replace: C:\bon_fichier.exe C:\mauvais_fichier.exe

Sans commentaire...

Pour déverrouiller un driver, une clé de registre par exemple :

Unlock: C:\Windows\system32\drivers\atapi.sys

Unlock: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\MsMpSvc

Après une infection ZeroAccess p.e. :

FRST.txt :

C:\Program Files\Windows Defender\mpsvc.dll => ATTENTION: ZeroAccess. Use DeleteJunctionsIndirectory: C:\Program Files\Windows Defender)

fixlist.txt :

DeleteJunctionsInDirectory: C:\Program Files\Windows Defender

fixlog.txt

"C:\Program Files\Windows Defender\en-US" => Deleting reparse point and unlocking completed.

sans commentaire

[/list]

Page 1 sur 1

Permission de ce forum:

Vous ne pouvez pas répondre aux sujets dans ce forum|

|

|